🏆 Les 15 logiciels pentest as a service les plus utilisés en France en 2025

Un logiciel de pentest as a service est une solution qui permet aux entreprises d'externaliser et d'automatiser leurs tests d'intrusion pour évaluer leur niveau de cybersécurité. Ces plateformes donnent accès à des experts et à des outils pour identifier les vulnérabilités avant qu'elles ne soient exploitées, transformant l'audit de sécurité informatique en un processus continu et proactif. L'adoption d'une telle approche est aujourd'hui un levier stratégique pour protéger les actifs numériques et renforcer la confiance des clients. Cet article présente notre sélection des 15 solutions de pentest les plus pertinentes pour le marché français en 2025.

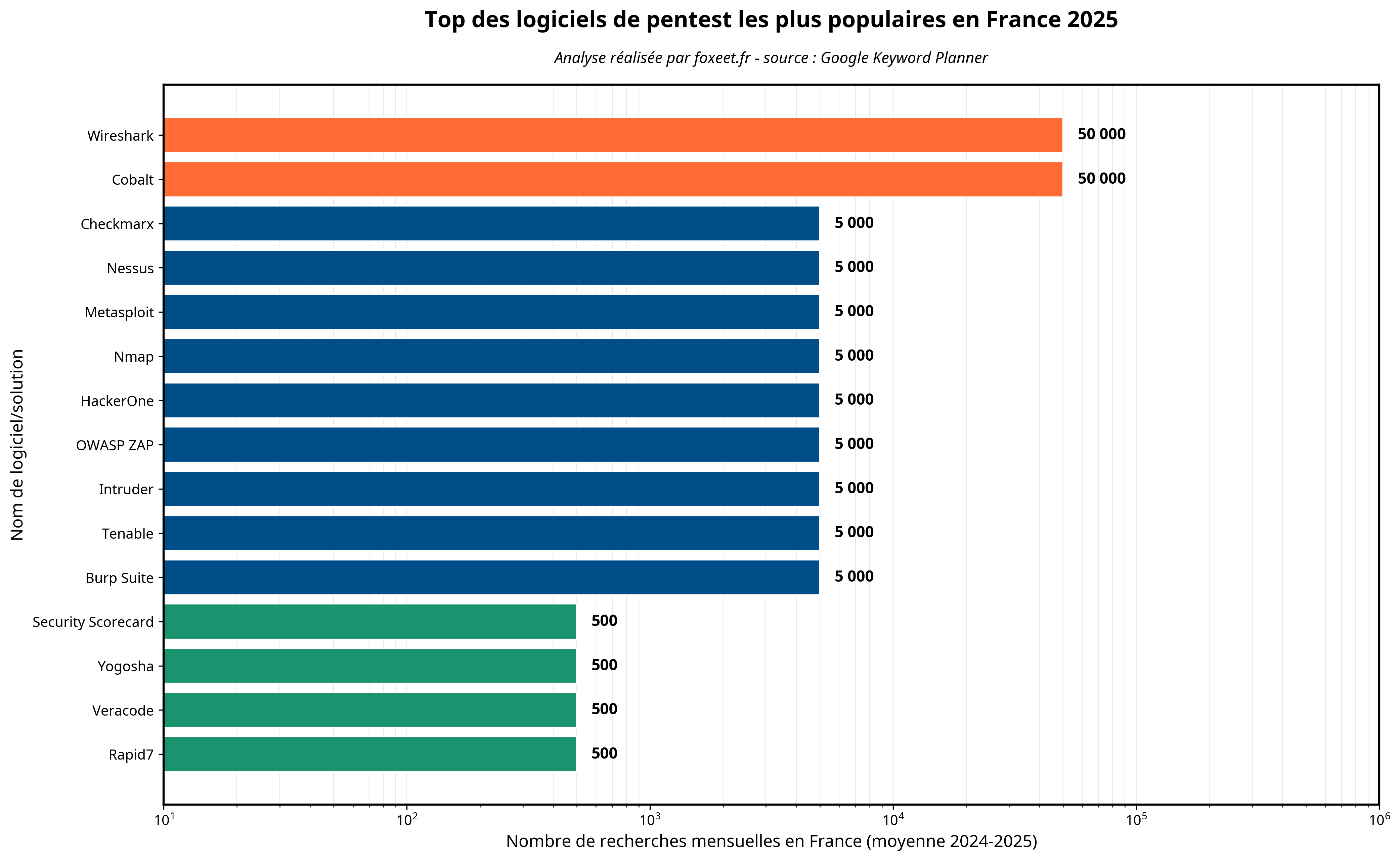

📊 Méthodologie de sélection et d'analyse

Cette sélection des 15 logiciels pentest as a service repose sur une méthodologie rigoureuse combinant plusieurs sources de données objectives. Nous avons d’abord identifié 30 solutions logicielles distribuées en France et dans la francophonie, puis analysé leur popularité réelle sur la période 2025 via deux outils complémentaires. Google Trends a permis de mesurer l’évolution de l’intérêt relatif pour chaque solution, tandis que Google Keyword Planner a fourni les volumes de recherche mensuels exacts en France. Les 15 logiciels retenus sont ceux qui cumulent la plus forte visibilité SEO, une présence confirmée sur le marché français et une pertinence métier avérée. Cette approche garantit une sélection fondée sur des données factuelles plutôt que sur des impressions subjectives.

Le marché français des logiciels de pentest offre une grande diversité de solutions adaptées à chaque type d’entreprise. Des plateformes de bug bounty aux scanners de vulnérabilités automatisés, le choix est vaste. Voici notre sélection des 15 logiciels les plus pertinents en 2025, classés par catégorie pour plus de clarté.

💻 SOLUTIONS SPÉCIALISÉES EN PENTEST MANAGÉ

Les plateformes de pentest managé offrent une approche externalisée du test d'intrusion, en donnant accès à une communauté d'experts en cybersécurité à la demande. Ces solutions combinent l'intelligence humaine et l'automatisation pour une détection efficace des vulnérabilités.

- Cobalt : Plateforme leader du pentest as a service (PtaaS), Cobalt met en relation les entreprises avec une communauté de pentesters certifiés pour des audits de sécurité agiles et approfondis.

- HackerOne : Connue pour ses programmes de bug bounty, HackerOne propose également des services de pentest managé en s'appuyant sur son immense communauté de hackers éthiques.

- Yogosha : Solution française de bug bounty et de pentest managé, Yogosha se distingue par sa communauté d'élite et son accompagnement personnalisé pour les entreprises européennes.

- Intruder : Cette plateforme propose un scanner de vulnérabilités automatisé et continu, complété par des tests d'intrusion manuels menés par des experts pour valider les failles critiques.

- Detectify : Axée sur la sécurité des applications web, Detectify utilise les connaissances de hackers éthiques pour alimenter son scanner de vulnérabilités et fournir des résultats pertinents.

🛠️ OUTILS DE PENTEST TECHNIQUE ET FRAMEWORKS

Les outils de pentest technique et les frameworks sont des logiciels utilisés par les experts en sécurité pour réaliser des tests d'intrusion en profondeur. Contrairement aux plateformes managées, ces outils nécessitent une forte expertise technique mais offrent une flexibilité et une puissance d'analyse inégalées pour l'audit de sécurité informatique.

- Burp Suite : Véritable couteau suisse du pentest d'applications web, Burp Suite est une suite d'outils intégrés (proxy, scanner, intruder) indispensable pour tout audit de sécurité applicative.

- OWASP ZAP : Alternative open source à Burp Suite, ZAP (Zed Attack Proxy) est un outil très populaire pour trouver des vulnérabilités dans les applications web, soutenu par la communauté OWASP.

- Metasploit : Ce framework d'exploitation est une référence pour le développement et l'exécution de code d'exploitation contre une machine distante. C'est un outil essentiel pour valider la criticité des vulnérabilités découvertes.

- Nessus : L'un des scanners de vulnérabilités les plus connus, Nessus permet d'auditer une grande variété d'équipements (systèmes, réseaux, bases de données) pour identifier les failles de sécurité.

- Wireshark : Indispensable pour l'analyse de trafic réseau, Wireshark permet de capturer et d'inspecter les paquets de données en temps réel, une étape clé dans de nombreux scénarios de test d'intrusion.

- Nmap : Cet outil de découverte et d'audit de sécurité réseau est utilisé pour cartographier un réseau, identifier les hôtes, les services et les vulnérabilités potentielles.

🔐 SOLUTIONS DE SÉCURITÉ APPLICATIVE (DEVSECOPS)

Les solutions de sécurité applicative (AppSec) visent à intégrer la sécurité tout au long du cycle de vie du développement logiciel, une approche connue sous le nom de DevSecOps. Ces plateformes automatisent la détection des vulnérabilités directement dans le code source (SAST), les applications en cours d'exécution (DAST) et les composants tiers (SCA), ce qui est essentiel pour tout audit de sécurité informatique moderne.

- Checkmarx : Plateforme complète de sécurité applicative, Checkmarx offre une suite d'outils (SAST, DAST, SCA, IAST) pour aider les développeurs à construire des logiciels plus sûrs sans ralentir le rythme de production.

- Veracode : Spécialiste de l'AppSec en mode SaaS, Veracode propose une plateforme unifiée qui combine l'analyse statique, dynamique et l'analyse de la composition logicielle pour sécuriser l'ensemble du portefeuille d'applications.

- Tenable : Bien que connu pour son scan de vulnérabilités, Tenable offre des solutions de sécurité applicative pour identifier les failles dans les applications web et les conteneurs, s'intégrant ainsi dans les pipelines DevSecOps.

- Rapid7 : Avec sa solution InsightAppSec, Rapid7 fournit un scanner de vulnérabilités dynamique (DAST) qui permet d'effectuer des tests d'intrusion automatisés sur les applications web en production.

- Security Scorecard : Cette plateforme de notation de la cybersécurité évalue la posture de sécurité externe d'une entreprise, y compris la sécurité applicative, offrant une vue précieuse pour la gestion des risques tiers.

🔍 COMPARATIF DÉTAILLÉ DES LOGICIELS PENTEST

fonctionnalités, tarifs et profils d'entreprises

Comparer les logiciels de pentest est une étape cruciale pour identifier la solution la plus adaptée à ses besoins. Au-delà des fonctionnalités, il est important d'évaluer le positionnement de chaque éditeur, son public cible et son modèle tarifaire. Ce comparatif vous aidera à y voir plus clair parmi les principales offres du marché pour votre prochain audit de sécurité informatique.

| Logiciel | Type de solution | Public cible | Fonctionnalités clés | Fourchette de prix (€/mois) |

|---|---|---|---|---|

| Cobalt | Pentest managé (PtaaS) | PME, ETI, Startups | Pentest à la demande, experts certifiés, rapports exploitables | Sur devis |

| Burp Suite | Outil de pentest technique | Pentesters, Experts sécurité | Proxy, scanner web, intruder, repeater | 450€/an (Pro) à Sur devis (Ent.) |

| Tenable | Gestion des vulnérabilités | PME, ETI, Grands comptes | Scan réseau/web/cloud, Nessus, conformité | Sur devis |

| OWASP ZAP | Outil de pentest open source | Pentesters, Développeurs | Scanner web, proxy, Fuzzer, scripts | Gratuit |

| HackerOne | Bug bounty / Pentest managé | PME, ETI, Grands comptes | Programmes de bug bounty, communauté de hackers, pentests | Sur devis |

| Nessus | Scanner de vulnérabilités | Experts sécurité, Consultants | Scan de vulnérabilités, audit de configuration, rapports | À partir de 3000€/an (Pro) |

| Metasploit | Framework d'exploitation | Pentesters, Chercheurs | Base d'exploits, payloads, post-exploitation | Gratuit à Sur devis (Pro) |

| Checkmarx | Sécurité applicative (SAST) | ETI, Grands comptes | Analyse de code source, intégration CI/CD, SCA | Sur devis |

| Rapid7 | Gestion des risques / Vuln. | ETI, Grands comptes | InsightVM (scan), InsightAppSec (DAST), SIEM | Sur devis |

| Wireshark | Outil d'analyse réseau | Pentesters, Admins réseau | Capture de paquets, analyse de protocoles | Gratuit |

| Nmap | Outil de découverte réseau | Pentesters, Admins réseau | Scan de ports, détection d'OS, NSE (scripts) | Gratuit |

| Veracode | Sécurité applicative (SAST) | ETI, Grands comptes | Analyse statique, dynamique, SCA en SaaS | Sur devis |

| Yogosha | Bug bounty / Pentest managé | PME, ETI, Grands comptes | Communauté d'élite, pentests, bug bounty privé | Sur devis |

| Intruder | Scanner de vulnérabilités | PME, ETI | Scan continu, rapports clairs, intégrations | À partir de 180€/mois |

| Security Scorecard | Notation de cybersécurité | ETI, Grands comptes | Notation de sécurité, surveillance continue, risques tiers | Sur devis |

👀 FOCUS SUR LES 7 PRINCIPAUX LOGICIELS PENTEST

Cobalt s'est imposé comme une référence du pentest as a service (PtaaS) grâce à sa plateforme qui combine la flexibilité du SaaS et l'expertise d'une communauté de pentesters triés sur le volet. Avec un volume de recherche de 50 000/mois, Cobalt est particulièrement apprécié des PME et ETI qui cherchent à réaliser des tests d'intrusion agiles et à obtenir des rapports clairs et exploitables. La solution permet de lancer des pentests sur des périmètres variés (web, API, mobile) et de collaborer en temps réel avec les chercheurs pour une remédiation rapide des vulnérabilités.

Wireshark est l'outil incontournable pour l'analyse de trafic réseau, avec un volume de recherche impressionnant de 50 000/mois. Bien qu'il ne soit pas un outil de pentest à proprement parler, il est indispensable dans la quasi-totalité des audits de sécurité informatique. Il permet de capturer et d'inspecter les paquets de données qui transitent sur un réseau, une capacité essentielle pour détecter des activités suspectes, analyser des protocoles et comprendre le fonctionnement d'une application. C'est un outil gratuit et open source, plébiscité par les administrateurs réseau et les experts en cybersécurité.

Burp Suite est la suite d'outils de référence pour la sécurité des applications web, avec 5 000 recherches/mois. Développée par PortSwigger, elle est utilisée par la grande majorité des pentesters pour réaliser des tests d'intrusion sur des applications web. Son proxy d'interception, son scanner de vulnérabilités et ses outils avancés (Intruder, Repeater) en font une solution extrêmement puissante pour identifier les failles, de l'injection SQL au Cross-Site Scripting (XSS). La version professionnelle est un investissement indispensable pour tout expert en sécurité applicative.

Tenable, avec 5 000 recherches/mois, est un acteur majeur de la gestion des vulnérabilités. Sa solution phare, Nessus, est l'un des scanners les plus utilisés au monde. Tenable.io, sa plateforme SaaS, permet de réaliser un scan de vulnérabilités continu sur l'ensemble de la surface d'attaque (systèmes, réseaux, cloud, conteneurs). C'est un outil essentiel pour les entreprises qui souhaitent automatiser la détection des failles et prioriser les efforts de remédiation dans le cadre de leur audit de sécurité informatique.

OWASP ZAP (Zed Attack Proxy) est la principale alternative open source à Burp Suite, avec un volume de recherche de 5 000/mois. Maintenu par la communauté OWASP, cet outil gratuit est très populaire auprès des développeurs et des équipes de sécurité pour intégrer la sécurité applicative dans le cycle de vie de développement (DevSecOps). Il offre des fonctionnalités complètes de test d'intrusion web, incluant un proxy, un scanner automatisé et de nombreux add-ons pour étendre ses capacités.

Nessus, avec 5 000 recherches/mois, est le scanner de vulnérabilités de référence développé par Tenable. Utilisé par des millions de professionnels de la sécurité, il permet d'identifier rapidement les failles de sécurité sur une large gamme de systèmes et de technologies. Sa richesse fonctionnelle, la pertinence de ses détections et la clarté de ses rapports en font un outil de choix pour les audits de sécurité informatique et les tests de conformité.

Metasploit, avec 5 000 recherches/mois, est le framework d'exploitation le plus utilisé au monde. Développé par Rapid7, il fournit une base de données massive d'exploits et d'outils permettant de simuler des attaques et de valider la criticité des vulnérabilités. C'est un outil indispensable pour les pentesters qui souhaitent démontrer l'impact réel d'une faille de sécurité et tester l'efficacité des mesures de défense. La version open source (Framework) est très complète, tandis que la version Pro offre des fonctionnalités d'automatisation et de reporting avancées.

✅ CHECKLIST : COMMENT CHOISIR SON LOGICIEL PENTEST

critères essentiels pour les décideurs

Choisir le bon logiciel de pentest est une décision stratégique qui doit être mûrement réfléchie. Pour vous guider, voici une checklist des critères essentiels à évaluer avant de faire votre choix. Prenez le temps d’analyser chaque point pour vous assurer que la solution retenue correspondra parfaitement à vos attentes en matière d'audit de sécurité informatique.

- Taille et secteur de l’entreprise : Vos besoins ne seront pas les mêmes que vous soyez une startup, une PME en croissance ou une ETI. Certains logiciels sont spécifiquement conçus pour les TPE/PME (comme Intruder), tandis que d’autres s’adressent aux grands comptes (comme Checkmarx ou Veracode). Votre secteur d’activité peut également influencer votre choix, notamment si vous avez des contraintes réglementaires spécifiques (santé, finance).

- Périmètre de test : Listez les actifs que vous devez tester. Avez-vous simplement besoin d'un test d'intrusion sur votre application web ? Ou devez-vous couvrir des API, des applications mobiles, votre infrastructure cloud ou même des objets connectés (IoT) ? Assurez-vous que la solution couvre bien l'ensemble de votre périmètre.

- Type de service : Quel niveau d'externalisation souhaitez-vous ? Une plateforme de pentest as a service (PtaaS) comme Cobalt vous donne accès à des experts à la demande. Un programme de bug bounty comme HackerOne ou Yogosha mobilise une large communauté. Un scanner de vulnérabilités comme Nessus ou Tenable automatise la détection. Le choix dépend de vos compétences internes et de vos objectifs.

- Fréquence des tests : Votre besoin en pentest est-il ponctuel, pour un audit annuel par exemple ? Ou recherchez-vous une approche de pentest continu intégrée à votre cycle de développement ? Des solutions comme Intruder ou les plateformes DevSecOps sont conçues pour des tests récurrents et automatisés.

- Compétences internes : L'utilisation d'outils techniques comme Burp Suite ou Metasploit requiert une forte expertise en cybersécurité. Si vos équipes sont limitées, une solution de pentest managé où vous bénéficiez de l'accompagnement d'experts est une option plus judicieuse.

- Intégrations (DevSecOps) : La capacité du logiciel à s'intégrer à votre chaîne d'outils de développement (CI/CD) et d'opérations est cruciale pour une approche DevSecOps. Vérifiez les intégrations avec des outils comme Jira, Slack, Jenkins ou GitLab pour automatiser les workflows de remédiation des vulnérabilités.

- Conformité réglementaire : Si votre entreprise est soumise à des réglementations comme le RGPD, NIS 2, DORA ou PCI DSS, assurez-vous que la solution de pentest vous aide à répondre à ces exigences. Les rapports de conformité et les audits certifiés sont des fonctionnalités clés à évaluer.

- Niveau de support et accompagnement : En cas de découverte d'une vulnérabilité critique, la réactivité et la qualité du support sont primordiales. Renseignez-vous sur les canaux de support (téléphone, email, chat), les SLA (Service Level Agreements) et la langue du support. Un bon accompagnement lors de la mise en place est également un gage de réussite.

- Budget et modèle tarifaire : Les tarifs peuvent varier considérablement. Analysez le modèle : est-il basé sur le nombre de cibles, d'utilisateurs, la fréquence des scans ou un abonnement annuel ? Méfiez-vous des coûts cachés et assurez-vous que le retour sur investissement (ROI) est pertinent pour votre entreprise.

- Qualité du reporting : Un bon rapport de pentest doit être clair, concis et exploitable. Il doit non seulement lister les vulnérabilités mais aussi évaluer leur criticité, démontrer leur impact et fournir des recommandations de remédiation précises. Demandez des exemples de rapports pour juger de leur qualité.

💰 LOGICIELS PENTEST GRATUITS

et alternatives à petit budget

La recherche d’un logiciel de pentest gratuit est une préoccupation légitime pour les startups, les développeurs indépendants et les PME. Si des solutions entièrement gratuites et très puissantes existent, il est important de bien comprendre leurs fonctionnalités et leurs limites. Elles constituent souvent une première étape indispensable avant de passer à des outils commerciaux plus complets pour un audit de sécurité informatique.

Les solutions gratuites les plus connues et respectées dans le domaine du pentest sont majoritairement open source. OWASP ZAP est l'outil de référence pour le test d'intrusion d'applications web. Pour l'analyse réseau, Nmap (scan de ports) et Wireshark (analyse de paquets) sont des incontournables absolus. Le framework Metasploit Community offre également un accès gratuit à une vaste base de données d'exploits pour tester la criticité des vulnérabilités.

Cependant, ces outils exigent un haut niveau de compétence technique et peuvent être chronophages à maîtriser. Ils ne disposent généralement pas du support client, des rapports automatisés et des fonctionnalités de collaboration des solutions commerciales. Utiliser ces outils est une excellente approche pour acquérir de l'expérience en cybersécurité, mais il est recommandé de passer à une solution managée ou un scanner de vulnérabilités commercial dès que l'entreprise se structure, afin de garantir la rigueur des tests et de gagner en efficacité.

🔗 INTÉGRATIONS ET ÉCOSYSTÈME LOGICIEL

connecter le pentest aux autres outils

Un logiciel de pentest moderne ne fonctionne pas en silo ; il doit s’intégrer parfaitement à votre écosystème logiciel existant. La qualité de ses connexions avec vos autres outils de gestion est un critère de choix déterminant pour une stratégie de sécurité applicative efficace. Une bonne intégration garantit la fluidité des données, évite les doubles saisies et offre une vision à 360° de votre posture de cybersécurité.

L’intégration la plus fondamentale est celle avec les outils de CI/CD (Intégration Continue / Déploiement Continu) comme Jenkins, GitLab CI ou GitHub Actions. En intégrant un scan de vulnérabilités automatisé (SAST/DAST) dans le pipeline de développement, les vulnérabilités peuvent être détectées et corrigées bien plus tôt, réduisant ainsi les coûts et les risques. C'est le cœur de l'approche DevSecOps.

La deuxième connexion essentielle est celle avec les systèmes de ticketing et de gestion de projet comme Jira ou ServiceNow. Lorsqu'une vulnérabilité est découverte, une intégration efficace peut automatiquement créer un ticket assigné à la bonne équipe de développement, avec toutes les informations nécessaires à la remédiation. Enfin, des intégrations avec votre SIEM (Security Information and Event Management) ou votre plateforme de gestion des vulnérabilités comme Tenable ou Rapid7 permettent de centraliser les alertes et de corréler les événements pour une meilleure détection des menaces.

📈 TENDANCES 2025 EN PENTEST AS A SERVICE

IA, automatisation et pentest continu

Le domaine du pentest as a service est en pleine mutation, porté par des innovations technologiques qui transforment le quotidien des experts en cybersécurité. En 2025, plusieurs tendances de fond se confirment et dessinent l’avenir de la profession. Maîtriser ces évolutions est essentiel pour conserver un avantage concurrentiel dans la gestion des vulnérabilités.

L’intelligence artificielle (IA) s’impose comme un moteur de performance. Elle permet d’aller au-delà du simple scan de vulnérabilités en proposant une priorisation intelligente des failles basée sur leur exploitabilité et leur impact métier. L’IA contribue également à l’automatisation poussée des tâches à faible valeur ajoutée, comme la reconnaissance ou l’analyse de code, libérant du temps pour l’expertise humaine.

Le pentest continu devient la norme, en opposition à l’audit de sécurité informatique ponctuel. Intégré aux pipelines DevSecOps, il permet une évaluation de la sécurité en temps réel à chaque modification du code. La démocratisation du bug bounty en France, portée par des acteurs comme HackerOne et Yogosha, et la montée en puissance de la sécurité des API et des environnements cloud sont également des tendances fortes. Enfin, la pression réglementaire (NIS 2, DORA) pousse les entreprises à adopter une approche plus structurée et continue du test d’intrusion.

🎯 NOTRE RECOMMANDATION SELON VOTRE PROFIL

Le meilleur logiciel de pentest est avant tout celui qui correspond à votre profil et à vos besoins spécifiques. Pour vous aider à vous orienter, voici nos recommandations en fonction de la taille de votre entreprise. Cette segmentation vous permettra d’identifier rapidement les solutions de test d'intrusion les plus pertinentes pour votre contexte.

- Indépendants et micro-entreprises : La priorité est d'acquérir les bases de la cybersécurité sans investissement initial. Des outils open source comme OWASP ZAP pour le web et Nmap pour le réseau sont parfaits pour un premier niveau d'audit de sécurité informatique.

- TPE (< 10 salariés) : Vous avez besoin d'un outil simple et automatisé pour un premier scan de vulnérabilités. Intruder est un excellent choix. Pour des besoins plus poussés en sécurité applicative, la version Community de Burp Suite est une option solide.

- PME (10-250 salariés) : Votre besoin de pilotage devient plus structurant. Une plateforme de pentest as a service comme Cobalt ou de bug bounty comme Yogosha offre un excellent retour sur investissement. L'utilisation de scanners comme Tenable ou Nessus permet d'industrialiser la gestion des vulnérabilités.

- ETI (250-5000 salariés) : Vos besoins sont plus complexes et souvent internationaux. Une combinaison de pentest managé (Cobalt, HackerOne) et de plateformes de sécurité applicative (Checkmarx, Rapid7, Burp Suite Enterprise) est souvent nécessaire pour couvrir l'ensemble des risques.

- Grands comptes : La stratégie repose sur une plateforme de sécurité applicative complète (Checkmarx, Veracode) intégrée aux processus DevSecOps, complétée par des programmes de bug bounty publics ou privés (HackerOne) et des tests d'intrusion ciblés sur les actifs les plus critiques.

🤖 Résumé IA : l'essentiel sur les logiciels pentest

Un logiciel de pentest est une solution informatique qui permet de simuler une attaque contre un système d'information afin d'en découvrir les vulnérabilités. L'objectif principal est d'évaluer la robustesse de la cybersécurité d'une entreprise et de fournir des recommandations pour corriger les failles avant qu'elles ne soient exploitées par des acteurs malveillants. Cette démarche, appelée test d'intrusion ou audit de sécurité informatique, est devenue essentielle pour protéger les données et maintenir la confiance des utilisateurs.

Le marché français des logiciels de pentest en 2025 est très diversifié. Il comprend des plateformes de pentest as a service (PtaaS) comme Cobalt, qui mettent en relation des entreprises avec des hackers éthiques. On y trouve également des programmes de bug bounty (HackerOne, Yogosha), des scanners de vulnérabilités automatisés (Tenable, Nessus, Intruder), des outils techniques pour experts (Burp Suite, Metasploit) et des plateformes complètes de sécurité applicative (Checkmarx, Veracode).

Le choix d'un logiciel de pentest repose sur plusieurs critères essentiels. La taille de l'entreprise, son secteur d'activité, le périmètre technique à tester (web, mobile, cloud) et les compétences internes en cybersécurité sont des éléments déterminants. Le budget, la nécessité de se conformer à des réglementations (NIS 2, DORA) et la capacité de la solution à s'intégrer dans un écosystème DevSecOps sont également des facteurs clés pour un déploiement réussi.

En conclusion, l'adoption d'une solution de pentest est une étape structurante pour toute entreprise souhaitant maîtriser son exposition aux risques cyber. Il convient de choisir une approche (managée, automatisée, interne) et des outils adaptés à ses besoins spécifiques pour transformer la gestion des vulnérabilités en un véritable avantage concurrentiel.