Le smishing — contraction de SMS et phishing — s’impose en 2025 comme l’une des principales menaces de cybersécurité pour les entreprises. Longtemps cantonnés au phishing par e-mail, les cybercriminels exploitent désormais la confiance accordée aux SMS et messageries instantanées pour piéger dirigeants, collaborateurs et services sensibles (RH, finance, logistique).

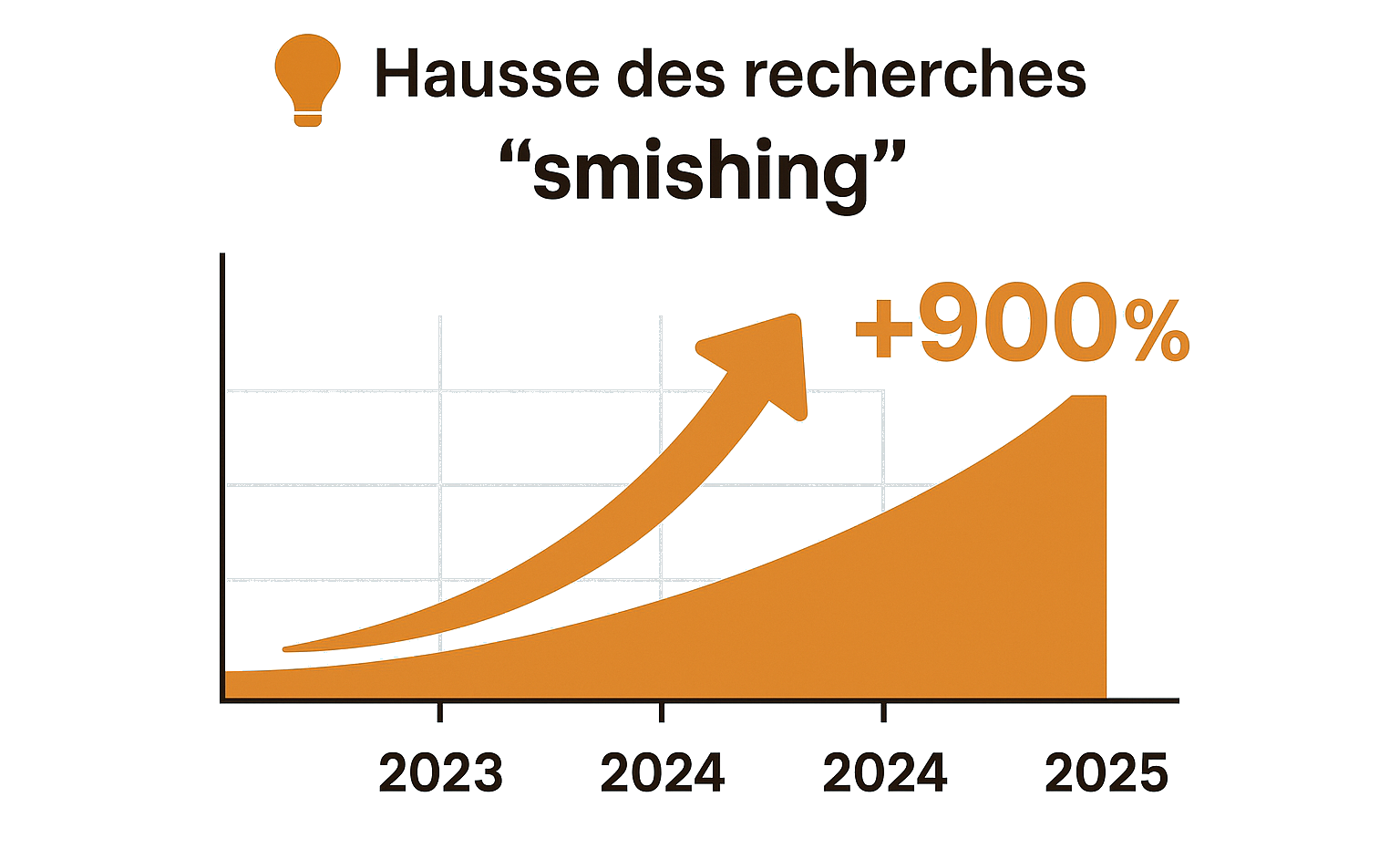

Les chiffres parlent d’eux-mêmes : selon Keyword Planner, le mot-clé “smishing” affiche une hausse de +900 % en un an. Cette croissance traduit une réalité terrain : une majorité de salariés utilisent leur smartphone personnel pour accéder aux applications professionnelles (BYOD, télétravail, mobilité), ce qui brouille les frontières entre usages privés et professionnels.

👉 Dans cet article, nous allons :

- Clarifier les différences entre smishing et phishing SMS ;

- Illustrer avec des exemples récents et sourcés ;

- Détailler les risques spécifiques pour l’entreprise ;

- Présenter des solutions concrètes (sensibilisation, outils logiciels, procédures, sauvegarde).

💡 Idée illustration : une infographie en ouverture montrant la hausse de +900 % des recherches “smishing” entre 2022 et 2025.

📲 Smishing vs Phishing SMS : comprendre les différences

Bien que proches dans leur approche d’hameçonnage, le smishing et le phishing SMS diffèrent par leurs canaux et leur impact en entreprise.

| 📌 | Smishing | Phishing (e-mail) |

|---|---|---|

| 🎯 Objectif | Vol d’identifiants, fraude bancaire via SMS | Vol de données, diffusion de ransomware, intrusion réseau |

| 🔗 Canal | SMS, WhatsApp, messageries mobiles | Messagerie e-mail (Outlook, Gmail, etc.) |

| 👥 Cibles | Collaborateurs nomades, cadres dirigeants, équipes RH | Tous les employés et services |

| ⚠️ Risques | Fraudes financières, interception MFA, usurpations | Exfiltration de données, chantage, paralysie du SI |

Un point crucial : le phishing classique touche avant tout les environnements de travail (messageries pro), tandis que le smishing exploite la zone grise entre sphère privée et professionnelle.

📈 Pourquoi le smishing explose en 2025

Le phénomène s’explique par trois dynamiques majeures :

- Travail hybride et BYOD : les collaborateurs accèdent à des applis sensibles (ERP, CRM, RH) via leur téléphone personnel.

- Arnaques ciblées et locales : faux SMS Chronopost, CPF, Ameli, relances fiscales.

- Manque de sensibilisation mobile : la majorité des formations anti-phishing se concentrent sur l’e-mail.

🕵️ Cas réels : smishing et phishing ciblant des entreprises françaises

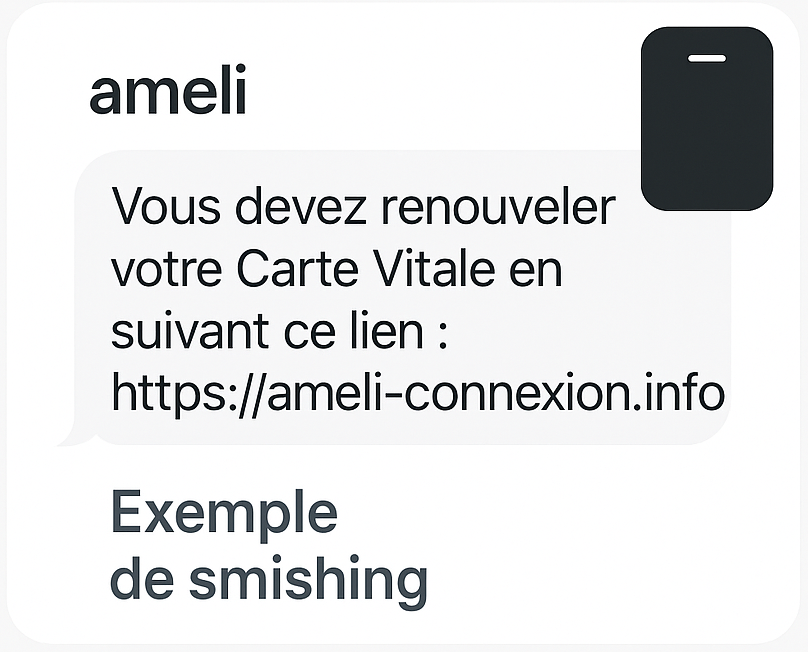

📌 Smishing — faux portail Sécurité sociale (Infoblox)

Depuis août 2022, Infoblox suit une campagne de smishing en France. Les victimes reçoivent un SMS les invitant à renouveler leur carte Vitale via un faux site du portail de la Sécurité sociale.

👉 Conséquences : vols d’identifiants, paiements frauduleux, compromission de données sensibles.

🔗 Source : Infoblox – French Smishing Campaign

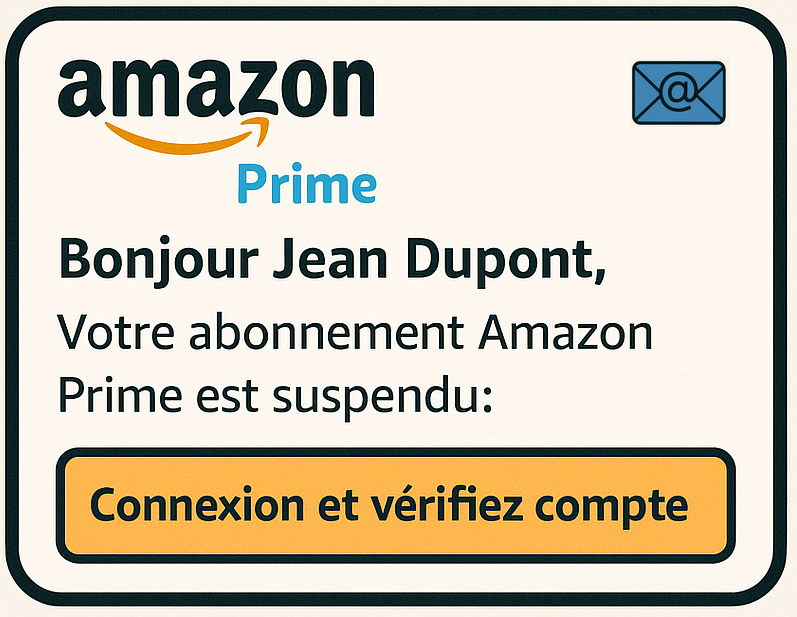

📌 Phishing — spear phishing basé sur des données fuitées (IBM)

En mars 2025, IBM X-Force a documenté une campagne de spear phishing visant des utilisateurs français. Les cybercriminels utilisaient des données fuitées (Free) pour rendre leurs e-mails frauduleux Amazon Prime crédibles (nom, adresse, IBAN inclus).

👉 Conséquences : usurpation d’identité, fraude bancaire, risque d’intrusion dans les SI.

🔗 Source : IBM – Spear Phishing Campaign in France

📌 Phishing — spear phishing basé sur des données fuitées (IBM)

En mars 2025, IBM X-Force a documenté une campagne de spear phishing visant des utilisateurs français. Les cybercriminels utilisaient des données fuitées (Free) pour rendre leurs e-mails frauduleux Amazon Prime crédibles (nom, adresse, IBAN inclus).

👉 Conséquences : usurpation d’identité, fraude bancaire, risque d’intrusion dans les SI.

🔗 Source : IBM – Spear Phishing Campaign in France

Ces deux cas illustrent la différence : le phishing exploite des bases de données d’e-mails, le smishing exploite la confiance dans les SMS.

💡 Idée illustration : capture d’écran fictive d’un SMS frauduleux “Ameli – votre carte Vitale doit être renouvelée” à côté d’un e-mail frauduleux Amazon.

🔐 Les conséquences pour l’entreprise

Ignorer le smishing peut avoir des conséquences lourdes :

- Financières : paiements frauduleux, faux ordres de virement, pertes directes.

- Opérationnelles : compromission des accès aux outils collaboratifs (Teams, Slack, CRM).

- Légales (RGPD) : fuite de données sensibles (santé, RH, bancaires).

- Réputationnelles : perte de confiance clients/partenaires, retombées médiatiques.

En entreprise, une simple compromission de compte RH via SMS peut ouvrir un accès indirect à des données critiques.

💡 Idée illustration : une pyramide des impacts (financier → opérationnel → légal → réputationnel).

🧰 Solutions concrètes contre le smishing et le phishing SMS

🧑🏫 Former et sensibiliser les collaborateurs

La première ligne de défense est humaine.

- Organiser des ateliers de sensibilisation incluant des scénarios SMS frauduleux.

- Simuler des campagnes de smishing pour tester la vigilance.

- Créer une procédure interne : signaler immédiatement tout SMS suspect à la DSI.

📎 Ressource Foxeet ➡️ Phishing & sensibilisation en entreprise

💡 Idée illustration : photo d’un atelier cybersécurité en entreprise, ou un pictogramme “collaborateur + smartphone + cadenas”.

🛡️ Déployer des solutions logicielles adaptées

Outre la formation, des outils techniques existent pour protéger les smartphones d’entreprise et personnels (BYOD).

Solutions leaders du marché

- Microsoft Defender for Endpoint : protection des terminaux mobiles, filtrage d’URL malveillantes dans les SMS, intégration SIEM.

- Kaspersky Mobile Security : très utilisé en Android, fort volume de recherche, protection avancée contre SMS frauduleux.

- EDR Microsoft (Defender EDR) : visibilité complète sur les terminaux, corrélation entre attaques mail et SMS.

Solutions spécialisées mobilité

- Lookout Mobile Endpoint Security : détection des menaces mobiles, focus smishing.

- Zimperium : IA pour repérer comportements suspects et SMS frauduleux.

- Trend Micro Mobile Security : anti-smishing intégré, filtrage des apps et URL.

Solutions complémentaires B2B

- Ivanti Mobile Threat Defense : protection BYOD et intégration MDM.

- Proofpoint Mobile Threat Defense : combine détection technique et sensibilisation utilisateurs.

- Pradeo Security Mobile Threat Defense : acteur français, spécialisé dans la mobilité et la conformité RGPD.

👉 À retenir : l’approche la plus efficace combine logiciels de sécurité mobile + MDM + sensibilisation.

💡 Idée illustration : un tableau comparatif des 6 solutions principales avec colonnes : couverture BYOD, protection SMS, intégration SIEM, facilité de déploiement.

📑 Intégrer le smishing dans vos procédures de sécurité

Une bonne hygiène de sécurité repose aussi sur des processus clairs :

- Ajouter le smishing dans le plan de réponse aux incidents (isolation smartphone, collecte de preuves).

- Réaliser des audits réguliers intégrant la menace SMS.

- Effectuer des tests de pénétration simulant du smishing.

📎 Ressource Foxeet ➡️ Méthodologie Pentest : réussir son audit de sécurité

💡 Idée illustration : un diagramme en 5 étapes (Détection → Signalement → Isolement → Analyse → Remédiation).

💾 Sauvegarde : le dernier rempart en cas d’attaque réussie

Même avec des protections avancées, aucune entreprise n’est à l’abri d’un SMS qui piège un collaborateur. La sauvegarde reste le filet de sécurité incontournable.

- Définir un RTO (Recovery Time Objective) et un RPO (Recovery Point Objective) adaptés.

- Vérifier régulièrement la capacité à restaurer les données.

- Miser sur des solutions hybrides (cloud + local).

📎 Ressources Foxeet :

💡 Idée illustration : une infographie “chaîne de défense” où la sauvegarde est le dernier maillon solide.

🧭 Conclusion

En 2025, les cybercriminels exploitent le canal SMS avec une efficacité redoutable. Là où le phishing par e-mail était la menace prioritaire, le smishing s’impose désormais comme un vecteur critique, notamment via BYOD et travail hybride.

Pour protéger l’entreprise, quatre priorités :

- Former et sensibiliser les équipes en continu.

- Déployer des solutions logicielles spécialisées (Defender, Kaspersky, Lookout, Zimperium, Trend Micro, Ivanti, Proofpoint, Pradeo).

- Inclure le smishing dans les procédures internes (plan de réponse, audits, pentests).

- Assurer des sauvegardes fiables pour limiter l’impact en cas de compromission.

📎 Téléchargez les modèles Foxeet pour passer à l’action dès aujourd’hui et renforcer la sécurité de vos équipes face aux arnaques SMS :

➡️ Méthodologie Pentest : réussir son audit de sécurité

➡️ Phishing & sensibilisation en entreprise